HijackThis

| HijackThis Fork | |||

|---|---|---|---|

| |||

| |||

| Тип | Антивирусное программное обеспечение | ||

| Разработчик |  Станислав Польшин Станислав Польшин | ||

| Написана на | Visual Basic 6 | ||

| Операционная система | Microsoft Windows | ||

| Последняя версия | 2.10.0.28 (2 марта 2023) | ||

| |||

| |||

| Лицензия | GNU General Public License version 2 | ||

| Сайт | github.com/dragokas/hija… | ||

HijackThis — это портативная компьютерная программа, которая может использоваться как пассивная антивирусная утилита, предназначенная для обнаружения и устранения некоторых типов вредоносного ПО, использующие различные механизмы системы для своего автозапуска.

История развития HijackThis

Изначально разработана нидерландским разработчиком Мерийном Беллекомом (Merijn Bellekom) как единственное на то время средство для поиска и устранения "угонщиков браузеров" и других вредоносных программ, не известных антивирусам, а также для устранения последствий заражения. В 2007 году HijackThis был куплен антивирусной компанией Trend Micro и в 2012 Trend Micro выпустила HijackThis в свободное плавание[1], опубликовав его исходный код под лицензией GNU GPL v2. Код, написанный на языке Visual Basic 6 стал официально доступным на SourceForge[2]. К сожалению, несмотря на статус Open Source, утилита не получала никаких существенных обновлений, а 21.02.2017 Trend Micro перевела проект в неактивное состояние (Abandoned)[2].

Переход к HijackThis+

В начале 2015 года развитие HijackThis продолжилось под именем HiJackThis Fork v3[3] благодаря усилиям украинского разработчика Станислава Польшина (Alex Dragokas) в рамках проекта по переводу с английского языка. Однако, по ходу создания перевода возникали возможности исправлять ошибки логики, добавлять новые области автозапуска и улучшать существующие. Это позволило вдохнуть в проект новую жизнь. Значительную консультативную помощь в создании форка и его тестированию оказывала некоммерческая ассоциация VIRUSNET, занимающаяся помощью пользователям в лечении ПК и обучением. В начале 2016 года к проекту форка подключились кураторы HijackThis из компании Trend Micro - Loucif Kharouni и Fernando Mercês. Исходный код форка был закоммичен в приватный репозиторий компании на её GitHub, хотя и не был представлен в виде релиза официально. Однако, через год в связи с потерей у компании интереса к этому продукту, было решено создать форк репозитория и все дальнейшие обновления публикуются там и по сей день. С мая 2023 года проект переименован и сейчас носит название HijackThis+ (Plus), окончательно став отдельной веткой развития и "правопреемником"[2] классического HijackThis.

Терминология

Сам термин "Hijack", "Hijacking" – в переводе означает "угон" или "налёт", а в контексте угона браузера или другого ПО означает, что вредоносное ПО посредством установки (внедрения) своего модуля в легитимный процесс (либо подмены его исполняемого файла) получает контроль над программой, например, может перенаправлять вас на рекламные страницы, открывать порты, выполнять практически любое действие в системе, ограниченное только правами, выданными данному процессу, а с применением эксплойтов – даже не ограничиваясь исходными правами.

Принцип работы

HijackThis относится к категории программ "пассивный бессигнатурный антивирусный сканер". Сюда же входят такие известные программы, как: AVZ (Антивирусная утилита Зайцева), UVs (Universal Virus Sniffer от Д.Кузнецова), FRST (Farbar Recovery Scan Tool).

Отличиями от классического (активного) антивируса являются:

Плюсы:

- способность обнаруживать и обезвреживать новое вредоносное ПО, не видимое для классических антивирусов, в чьих сигнатурных базах оно отсутствует и не подпадает под подозрение на основе правил поведенческого анализа (HIPS).

Минусы:

- запуск по требованию, соответственно не способен предотвращать заражение, а только лечить, однако, поместив утилиту в автозапуск, может помочь заранее заметить вектор атаки

- требует вмешательства оператора для принятия решения об удалении элементов, т.к. самостоятельно не умеет однозначно отделять легитимные объекты от вредоносных.

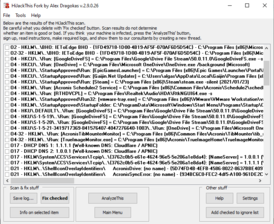

HijackThis работает на основе белых списков, т.е. фильтрует всё, что было в системе на момент установки и выводит в отчёт всё, что не является дефолтом – как легитимные, так и возможно вредоносные записи. Оператор должен провести дополнительное исследование каждой записи, используя опыт, статистику, проверку через другие сервисы, чтобы разобраться, присутствуют ли в логе вредоносные или потенциально опасные объекты.

Назначение HijackThis+ в наши дни

Используется специалистами по информационной безопасности и продвинутыми пользователями с такими целями:

- лечение систем на базе ОС Windows, когда классический антивирус не справляется

- устранение неполадок в системе

- аудит безопасности

Что проверяет HijackThis+ в операционной системе

R0, R1, R2, R3, R4 — изменения основных настроек Internet Explorer.

F0, F1, F2, F3 — автозапуск программ из ini-файлов и эквивалентных мест реестра.

O1 — изменения в файлах Hosts и Hosts.ics / подмена DNSApi.

O2 — плагины и расширения браузера (BHO/Browser Helper Objects).

O3 — дополнительные панели инструментов браузера (Internet Explorer Toolbars).

O4 — автозапуск программ из реестра и папки "Автозапуск" (Startup).

O5 — скрытые элементы в оснастке "Панель Управления".

O6 — запрет на изменение некоторых настроек в Свойствах браузера (Internet Options).

O7 — блокировка редактора реестра (Regedit), диспетчера задач (TaskMgr), элементов проводника и меню пуск / Запрещенные сертификаты цифровой подписи / Настройки локальных политик безопасности (IPSec) / Решение системных проблем (TroubleShooting).

O8 — дополнительные пункты контекстного меню Internet Explorer.

O9 — дополнительные кнопки и сервисы на главной панели Internet Explorer.

O10 — нарушение доступа к Интернету из-за повреждения или нарушения Winsock LSP (поставщик многоуровневых услуг).

O11 — группа настроек в "Свойствах браузера" на вкладке "Дополнительно".

O12 — плагины Internet Explorer для расширений файлов и MIME-типов.

O13 — подмена префиксов URL.

O14 — изменения в файле iereset.inf.

O15 — веб-сайты и протоколы, добавленные в зону Надёжные узлы (Trusted Zone).

O16 — программы, загруженные с помощью ActiveX (подкаталог WINDOWS\Downloaded Program Files).

O17 — изменения домена или DNS сервера.

O18 — изменения протоколов и фильтров.

O19 — подмена шаблона стиля (Style Sheet) пользователя.

O20 — уведомления Winlogon (Winlogon Notify) и модули инициализации (AppInit_DLLs).

O21 — объекты загрузки оболочки - SSODL (Shell Service Object Delay Load), оверлея иконок - SIOI (ShellIconOverlayIdentifiers ) и хуков проводника (ShellExecuteHooks).

O22 — задачи Планировщика заданий Windows (Shared Task Scheduler).

O23 — службы и драйверы Windows.

O24 — компоненты Windows Active Desktop.

O25 — постоянные потребители событий WMI.

O26 — отладчики процессов (IFEO и другие).

O27 — учётные записи и протокол удалённого рабочего стола (RDP).

Основные отличия HijackThis+ от оригинального HijackThis[4]

- Полная совместимость со всеми современными ОС Windows, включая Windows 11 и поддержку Windows XP

- Надёжная система резервного копирования исправляемых элементов и бекап всего реестра через Autobackup registry (ABR)

- Валидация на основе электронной цифровой подписи

- Перевод на украинский, русский, французский и испанский языки.

- Добавлено множество новых мест для проверки автозапуска и обнаружения подмен в такие секции, как: O1, O4, O7, O17, O21, O22, O23

- Добавлена R4 - SearchScopes.

- Добавлена O7 - IPSec: политики IP-безопасности.

- Добавлена O7 - TroubleShoot: разрешение общих системных проблем.

- Добавлена O17 - DHCP DNS: DNS адреса, установленные в настройках роутера.

- Добавлены новые секции: O25, O26, O27

- Добавлена панель меню (File, Tools, Help).

- Добавлены новые инструменты (меню Tools):

- разблокировщик прав на ветви реестра

- разблокировщик ACL прав файлов

- пакетная проверка ЭЦП файлов

- анализатор типа ключа реестра

- Установщик (File -> Install HJT) для автозапуска утилиты и отображения, что нового появилось в системе с момента последнего сканирования

Примечания

- ↑ Trend Micro опубликовала код программы HijackThis (рус.). Дата обращения: 24 августа 2021. Архивировано 24 августа 2021 года.

- ↑ 1 2 3 HiJackThis (англ.). SourceForge. Дата обращения: 24 августа 2021. Архивировано 30 августа 2021 года.

- ↑ GitHub - dragokas/hijackthis: A free utility that finds malware, adware and other security threats (англ.). GitHub. Дата обращения: 24 августа 2021. Архивировано 29 октября 2021 года.

- ↑ HijackThis+ (рус.). SafeZone - форум помощи. Дата обращения: 24 августа 2021. Архивировано 4 мая 2021 года.

Литература

- Look closer with HiJackThis! // Maximum PC ноябрь 2007 года

- Remove a browser hijacker with HijackThis and CWShredder // в книге Windows Lockdown!: Your XP and Vista Guide Against Hacks, Attacks, and Other Internet Mayhem 2nd Edition от Andy Walker (2008)

- A closer look at Trend Micro HijackThis 2.0.2 // Help Net Security, 2009 год

- Раздел о HijackThis в книге Combating Spyware in the Enterprise (2006).

- A look at HiJackThis Fork // GHACKS ноябрь 2018 года

Ссылки

- Страница разработки HijackThis+ на GitHub

- Официальное руководство для HiJackThis Fork

- Страница проекта HijackThis на SourceForge.net

- Бесплатные инструменты и сервисы на сайте Trend Micro

- Русскоязычное руководство для HijackThis (устарело)

- Англоязычное руководство (устарело)

- Онлайн анализатор логов HijackThis Архивная копия от 14 ноября 2007 на Wayback Machine